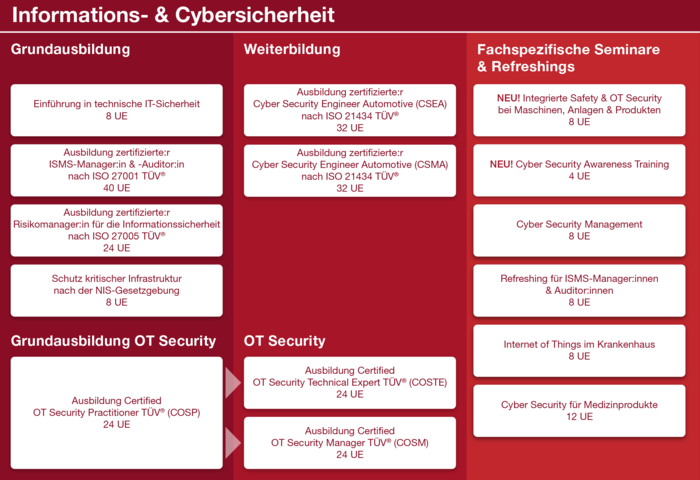

Informations- & Cybersicherheit

Wie können Daten und Informationen erfolgreich vor Missbrauch und Angriffen geschützt werden? In unseren Seminaren setzen Sie sich gezielt mit den Themen der ISO 27XXX-Normenfamilie und konkreter Cybersecurity auseinander. So sichern Sie Ihr Unternehmen ab und ermöglichen eine sichere Digitalisierung.